Ein Klick auf eine E-Mail, gesendet von Herrn Fischer, Ihrem langjährigen Geschäftspartner – und Emotet ist im Cybercrime Schlaraffenland! Mehrere Monate war es ruhig um die Schadsoftware, die von Experten als eine der zerstörerischsten Gefahren für Unternehmens IT betitelt wird. Doch nun ist der Trojaner wieder aktiv und richtet Schäden an, die Unternehmen in die Knie zwingen – teilweise bis zur Insolvenz. Bereits seit 2014 kursiert Emotet und entwickelt sich ständig weiter, sodass kein Antivirenprogramm allen Angriffen zuverlässig Contra geben kann. Präventionsmaßnahmen sind wichtig, allerdings stoßen auch diese an ihre Grenzen.

Ist mein Unternehmen also gerade einem Risiko ausgesetzt?

Das BSI befürchtet, dass es sich bei der neuen Angriffswelle um den Beginn einer großen Kampagne handelt und noch weit mehr Firmen lahmgelegt werden könnten. So sagte BSI Präsident Arne Schönbohm dem Handelsblatt: „Wenn man sich nicht auf die Bedrohungslage vorbereitet, ist die Wahrscheinlichkeit hoch, dass man Opfer wird.“ Vorbereiten heißt in diesem Fall auch, eine ausgefeilte Backup Strategie zu verfolgen und die Wiederherstellung durchzuspielen, um im Notfall den Betrieb schnell wieder aufnehmen zu können.

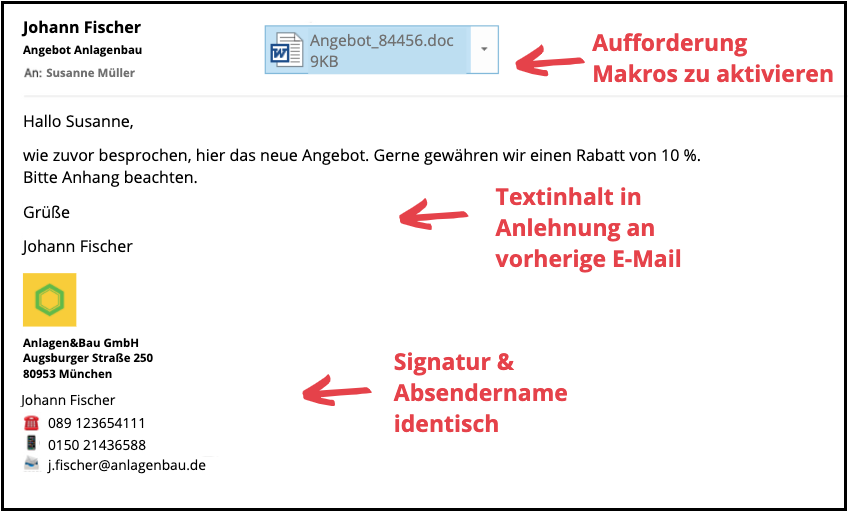

Die Palette der Betroffenen ist bunt: Kleine und mittelständische Unternehmen, ja sogar Krankenhäuser, sind genauso auf der Target List wie Konzerne und Behörden. Auch weil sich die Schadsoftware organisch, wie eine Art Kettenbrief, weiterverbreitet. Ursprungsziel war vielleicht Herr Fischer, aus dem Eingangsbeispiel, jedoch stehen Sie geschäftlich in Kontakt und sind Teil seines Outlook Adressbuchs. Emotet nutzt das aus und versendet in seinem Namen ein verstecktes Schadprogramm. Seit 2018 liest die Schadsoftware Inhalte aus E-Mails aus. Absender, Betreff, Anrede und Signatur einer Emotet Mail sind täuschend echt. Wer würde nicht klicken, wenn der vertrauenswürdige Herr Fischer ein neues Angebot schickt?

Worst Case – Lösegeldzahlung? Ausfälle sind viel schlimmer!

Viele betroffene Unternehmen kommen nur schwer wieder auf die Beine und sind auch nach Wochen noch eingeschränkt arbeitsfähig. So war die Infrastruktur des Berliner Kammergerichts in Folge eines Emotet Befalls nach einem dreiviertel Jahr noch nicht vollständig wiederhergestellt und die 150 Richter weiterhin vom Netzwerk abgeschnitten. Denn ist das gesamte System befallen, muss die IT Infrastruktur neu aufgesetzt werden. Was das bedeutet? Einstellen der Produktion, Nichterbringung von Dienstleistungen, Zwangsurlaub und durchaus auch Kunden, die zur Konkurrenz abwandern. Die IT-seitigen Mehrkosten und der Betriebsausfall können schwerwiegendere Folgen haben, als die Lösegeldzahlung allein. Eine erpresste Zahlung an Kriminelle darf trotzdem keine Option sein!

Die Erpresser hinter Emotet stimmen ihre Lösegeldforderungen auf den vermuteten Wert der verschlüsselten Daten ab. Summen von mehreren zehntausend Euro bis hin zu 6-stelligen Beträgen sind keine Seltenheit. Doch dabei gibt es keine Garantie, dass die Kriminellen auch ihr Wort halten. Es sind durchaus Fälle bekannt, bei denen nach Zahlung von Bitcoins keine Entschlüsselung der Daten erfolgte.

Warum ist gerade Emotet so gefährlich?

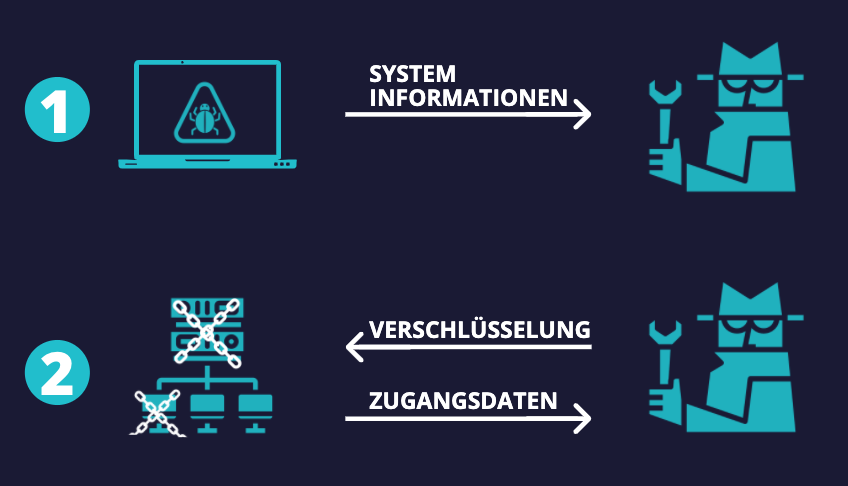

Eigentlich ist nicht Emotet gefährlich, sondern was danach kommt. Emotet ist der stille Auskundschafter. Er nistet sich ein, sieht sich um und analysiert was es zu holen gibt: Wie groß ist das Netzwerk? Welche Mengen an Daten liegen hier? Habe ich sogar einen Geschäftsführer, C-Level Manager oder Admin Computer mit vielen Netzwerkfreigaben und Berechtigungen erwischt? Emotet ist in diesem ersten Schritt sozusagen ein Schatten Team Mitglied. Der Trojaner kennt Ihr Business, Ihr Umfeld, Ihr Tagesgeschäft und bleibt ruhig im Hintergrund. Bemerken werden Sie die Malware kaum, denn sie richtet (noch!) keinen Schaden an.

Es ist durchaus möglich, dass Emotet über mehrere Wochen oder Monate im Verborgenen bleibt und erst anschließend aktiv wird. Das macht es später umso schwieriger, den Ursprung zu finden, um den Schädling grundlegend zu entfernen.

Im nächsten Schritt fungiert Emotet als Türöffner. So ist er in der Lage, Virenscanner zu deaktivieren oder andere Schadsoftware zu „whitelisten“. Das bedeutet, der Virenscanner stuft gefährliche Software nicht mehr als gefährlich ein und lässt sie ungehindert ins System eintreten. Außerdem entwickeln sich Viren, Ransomware & Co immer weiter. Ein Virenscanner kann aber nur vor bereits Bekanntem schützen. Virenscanner hinken folglich immer einen Schritt hinterher. Von Emotet nachgeladene Schadsoftware sind die eigentlichen Bösewichte: Sie kapern Zugangsdaten sowie Bankdaten und verschlüsseln Computer, Daten und gegebenenfalls ganze Server.

Wenn Emotet sich so versteckt hält – Wie entdecke ich dann einen Befall?

1. Hinweise von E-Mail Empfängern

Emotet hat Ihr eigenes Adressbuch sowie Ihr Postfach gekapert und in Ihrem Namen E-Mails mit Schadsoftware versendet. Ein Empfänger wurde skeptisch und hat Sie auf die E-Mail aufmerksam gemacht. Nachdem es nicht gesichert ist, dass der Trojaner in jedem Fall Mails in Ihrem Namen versenden wird, sollten Sie sich jedoch nicht darauf verlassen, so Kenntnis über ihn zu erhalten.

2. Logdaten

Sie überwachen Ihre Logdaten, also Protokolle von ausgeführten Aktionen innerhalb Ihres Netzwerks, automatisiert. Dabei hat das System erkannt, dass Daten abgeflossen sind und einen Alarm abgegeben. Leider werden selbst bei automatisierter Überwachung nicht alle Angriffe erkannt. Denn nur bereits bekannte Emotet Server sind in einer sogenannten „Blacklist“ vermerkt. Es stoßen allerdings ständig neue Server hinzu. Wie beim Virenscanner, sind wir hier leider immer einen Schritt zu langsam.

3. Datenabruf nicht möglich

Ihr gesamtes Arbeitsgerät ist verschlüsselt, Sie sehen die berüchtigte Lösegeld Meldung vor sich auf dem Bildschirm und mehrere Kollegen berichten, dass sie keinen Zugriff mehr auf Daten im Netzlaufwerk haben. Viel zu oft wird der Befall erst in dieser „Endstufe“ entdeckt.

Makros, Passwort Manager, Backups & Snapshots – Nur das hilft!

So schwer das rechtzeitige Enttarnen und Entmachten der Schadsoftware fällt, genauso schwierig gestaltet sich der Schutz. Das Bundesinstitut für Sicherheit in der Informationstechnik (BSI) legt Unternehmen eine Reihe sinnvoller Maßnahmen zur Prävention nahe. Vieles davon sind wunderbare Standard Empfehlungen, die in keinem IT Sicherheitskonzept fehlen dürfen. Natürlich ist es beispielsweise ratsam, bei jedem Betriebssystem und jeder Software Up To Date zu sein. Aber inzwischen wissen wir: Schadsoftware passt sich an, ändert sich schnell und sucht genau solche Lücken und Einfallstore, die aktuell noch bestehen. Und die gibt es immer. Vier wichtige Schutz Säulen sind gerade bei der neuen Emotet Generation unabdingbar:

Deaktivieren der Makros

Makros sind programmierte Bereiche in Office Dokumenten wie Word oder Excel. Eigentlich eine sinnvolle Sache, denn sie helfen beim Automatisieren von häufig benötigten und komplexen Arbeitsschritten. Jedoch nutzen Cyberkriminelle diese Option, um Emotet einzuschleusen. Gerade wenn Ihr Unternehmen Makros generell nicht nutzt, sollten Sie diese dringend dauerhaft per Gruppenrichtlinie deaktivieren. Ansonsten bietet es sich an, Mitarbeiter dahingehend zu schulen, dass sie deaktivierte Makros nur bei zu 101 % vertrauenswürdigen Quellen manuell aktivieren. Zum Beispiel erst, nachdem sie per Telefon Rücksprache mit dem Absender einer Mail gehalten haben. Denn ohne Makros schafft es Emotet zwar an Ihre Türschwelle, wird aber nicht hereingebeten – Angriff abgewehrt!

Passwort Manager

Ein von Emotet klammheimlich nachgeladener Trojaner hat es auf Ihre Zugangs- und Bankdaten abgesehen. Vor allem wenn diese im Browser gespeichert sind, müssen Sie diese als kompromittiert, also ausgespäht und zu illegalen Zwecken weiterverwendet, betrachten. Alle Zugänge, Konten und die dahinterliegenden Daten sind ab Zeitpunkt des Befalls ungeschützt. Ein sicherer Passwort Manager, z.B. die Open Source Lösung Bitwarden, schützt Zugangsdaten von Unternehmen nicht nur, sondern vereinfacht auch die Zusammenarbeit im Team.

Backups

Eine fundierte Backup Strategie schafft eine Basis für Datensicherheit. Das heißt, im Falle von Verschlüsselung durch den Erpressungstrojaner sind nur die Daten verloren, die nach der letzten Datensicherung hinzugekommen sind. Mindestens 1x pro Tag ein Backup durchführen, lautet daher die Devise! Wichtig ist außerdem, dass etwa eine externe Festplatte ausschließlich zur Datensicherung an das Netzwerk angeschlossen ist. Sonst laufen Sie Gefahr, dass das Backup ebenfalls verschlüsselt und unbrauchbar wird.

Snapshots

Doch auch Backups können defekt, verschlüsselt oder unvollständig sein. An diesem Punkt helfen Snapshots, als noch feingliedrigere Absicherung. Snapshots sind Momentaufnahmen, die serverseitig automatisch 1x pro Stunde den Ist-Zustand festhalten. Auf unserem Hybriden Cloud System bedeutet das: Im Falle eines Ransomware Angriffs, wie ihn Emotet nach sich zieht, gehen keine Unternehmensdaten verloren. Der Server wird einfach auf die exakte Stunde vor der Verschlüsselung zurückgesetzt. Ohne Betriebsunterbrechung, kann nahtlos weitergearbeitet werden. Natürlich muss auch hier das befallene Arbeitsgerät ausfindig gemacht und isoliert werden, damit man die Schadsoftware dauerhaft entfernen kann.

Fazit zur aktuellen Emotet Lage

Neben den Ratschlägen des BSI, ist besonders der gesunde Menschenverstand gefordert. Lieber ein paar Sekunden länger über den Inhalt einer Mail reflektieren, den ich gerade vor mir habe und gegebenenfalls Rückfragen stellen – als potentiell eine ganze Firma für viele Wochen lahm zu legen. Emotet wird uns so bald nicht in Ruhe lassen.

Wenn Ihr Unternehmen eine Beratung bezüglich Ransomware Schutz, Passwort Manager, automatisierte Backups und Snapshots mit dem Hybriden Cloud System wünscht, rufen Sie uns gerne an! Sie erreichen uns unter

+49 89 215 364 671.